actividad n°17

Propósito: Conocer elementos que llevan a una mejor comprensión de la transmisión de energía en un circuito y crear un proyecto sencillo que demuestre este conocimiento.

Evaluación:

Obtendrás 2 notas:

- Una por la exploración conceptual yla práctica con los objetos de aprendizaje

- Una por la elaboración y entrega del prototipo.

- Indaga sobre los siguientes conceptos basándote en sitios textos y videos sobre el tema y escribe tu aprendizaje sobre ellos.

- Circuito Eléctrico

- Voltaje y su unidad

- Resistencia eléctrica

- Intensidad de la energía.

- Qué es un conductor y Materiales conductores

- Qué es un aislante y Materiales Aislantes

- Ley de Ohm (Videos de como aplicar esta ley)

Corriente y Magnetismo

Diagramas de Circuitos

Corriente Eléctrica

Circuito en Serie

Circuito en Paralelo

solución

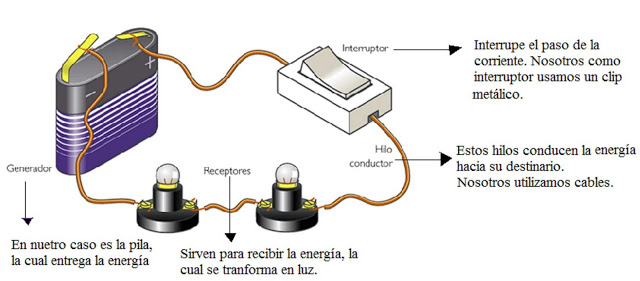

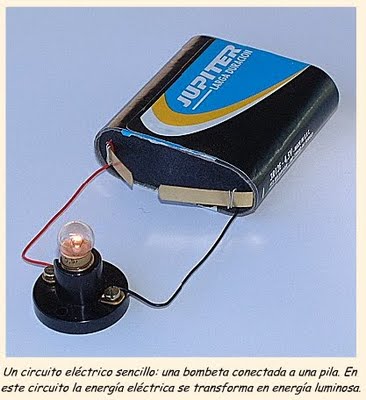

Un circuito es una red eléctrica que contiene al menos una trayectoria cerrada. Los circuitos que contienen solo fuentes, componentes lineales y elementos de distribución lineales pueden analizarse por métodos algebraicos para determinar su comportamiento en corriente directa o en corriente ...

http://es.wikipedia.org/wiki/Circuito_electrico

2 .El voltaje es la magnitud física que, en un circuito eléctrico, impulsa a los electrones a lo largo de un conductor. Es decir, conduce la energía eléctrica con mayor o menor potencia.

En otras palabras, el voltaje es el trabajo por unidad de carga ejercido por el campo eléctrico sobre una partícula para que ésta se mueva de un lugar a otro. En el Sistema Internacional de Unidades, dicha diferencia de potencial se mide en voltios (V), y esto determina la categorización en “bajo” o “alto voltaje”.

Un voltio es la unidad de potencial eléctrico, fuerza electromotriz y voltaje..

http://www.definicionabc.com/ciencia/voltaje.php

3.resistencia eléctrica

Oposición que presenta un conductor al paso de la corriente eléctrica.

"la unidad de resistencia eléctrica del Sistema Internacional es el ohm"

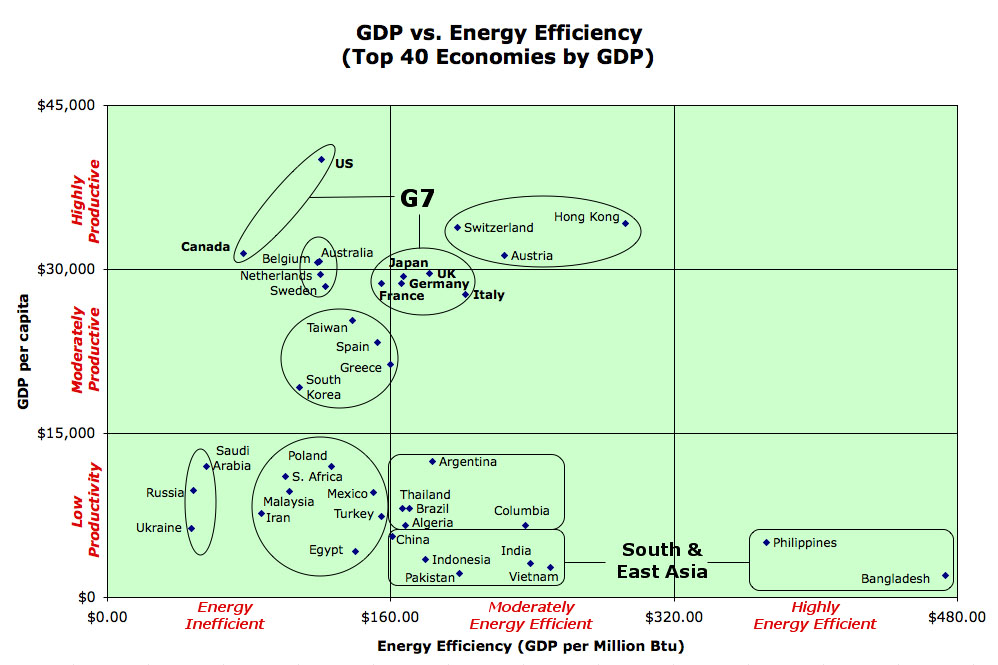

4.La intensidad energética es un indicador de la eficiencia energética de una economía. Se calcula como la relación entre el consumo energético (E) y el producto interior bruto (PIB) de un país:

y se interpreta como "se necesitan x unidades de energía para producir 1 unidad de riqueza". Así,

y se interpreta como "se necesitan x unidades de energía para producir 1 unidad de riqueza". Así,

- Intensidad energética elevada: indica un coste alto en la "conversión" de energía en riqueza (se trata de una economía energéticamente voraz). Se consume mucha energía obteniendo un PIB bajo.

- Intensidad energética baja: indica un coste bajo. Se consume poca energía, obteniendo un PIB alto.

5.Un conductor eléctrico es un material que ofrece poca resistencia al movimiento de carga .

Conductor eléctrico de cobre.

Los materiales conductores pueden clasificarse en dos grupos: Materiales de alta conductividad (baja resistividad), y Materiales de alta resistividad (baja conductividad).}

materiales de alta resistividad :